信息安全三要素(要素安全信息包括哪些)

拓展的其它三个重要安全要素

随着信息化技术的不断发展,企业的业务系统趋于更加复杂而多样,因此带来了更大的安全风险和隐患。CIA模型显然不能满足多样的安全需求,特别是它不能表述出业务方面的安全需求。因此,信息安全又衍生出其它安全要素,即我们在下篇提及的可认证性、不可抵赖性和实用性。

第4个要素: Authenticity-可认证性

数据和信息的访问、传输和交换必须经过身份鉴别和申明。可认证性可以认为是完整性的扩展,并和可用性紧密结合。

“完整性”元素不会鉴别对方的身份,而当今的黑客,技术手段更为先进、隐蔽而更具有组织、攻击和欺骗性,往往能通过各种手段窃取用户有效身份后进入系统,因此鉴别信息来源的身份变得尤为重要,“可认证性”已经成为企业信息安全中不可缺少的重要安全要素之一。

信息和数据的来源可信性保证后,再结合访问授权控制来保证信息的可用性。

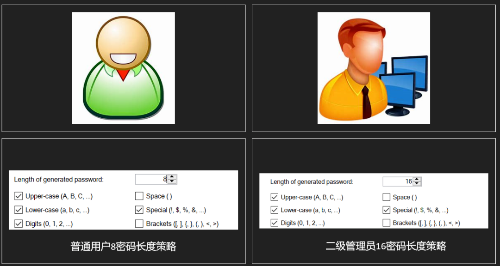

“可认证性”要素的安全增强措施之一是实现身份和密码的统一管理。

小型芯片研发公司可以配置Linux的SSO服务和AD域账号和密码同步,不仅为用户提供了方便,比如:不用设置两套甚至多套密码分别用于不同系统和应用程序,例如:office、Linux和VNC的登录;而且也简化了密码管理,更重要的是能通过统一集中的密码策略,更有效地避免用户因为设置弱密码而发生泄露和被盗取的安全事件。

图5. 对不同身份用户

统一设置不同密码长度策略

规模比较大的企业可以考虑实施统一身份管理的IAM方案,为用户提供统一登录界面,并实现更高安全密码+SMS或者密码+token等的多种身份验证机制。在线下环境中,主流的IAM产品有:SolarWinds, Sailpoint, Oracle OUD, 微软的Azure Active Directory 等;我们使用过Sailpoint, SolarWinds和微软的Azure AD, 比较推荐微软的Azure AD,因为企业IT账号一般都是首先在windows的AD域生成,对于本家的IAM产品自然无缝集成;加上Azure是云产品,用户可以不同地区无障碍访问,集成性极高,非常稳定;微软在安全方面一直在努力的开发和改进,在行业中处于领先地位,从下图可用看出,微软在2020年,Gartner的访问管理的魔术象限中被评为领导者。

图6. Gartner魔法象限—访问管理

选比较成熟的身份统一认证产品,企业可以在安全起点比较高的基础上进一步做业务和数据方面的安全。

运行在复杂环境互联网上的系统,围绕可认证要素的安全控制尤其重要。对此,各云服务商都提供了相应的IAM服务。比如:微软Azure云的Azure AD, 亚马逊的IAM、阿里云的RAM等。他们都基于自己的平台提供了丰富的基于权限的身份验证机制。

第5个要素:Non-repudiation – 不可抵赖性

“不可抵赖性”在网络环境中指信息交换的双方不能否认其在交换过程中发送或接受信息的行为和发生时间。这个安全要素保证了信息在传输中不被复制或篡改。“

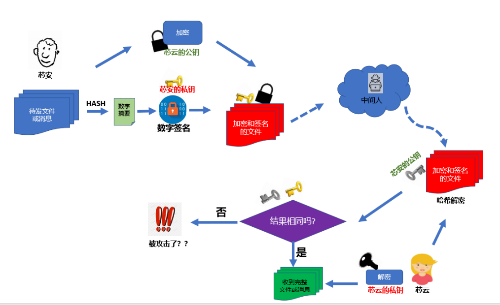

”不可抵赖性“通过”身份验证“+”数字签名“来实现。数字签名,顾名思义是通过技术手段在计算机或服务器上对数据文件进行签名,用于鉴别数字信息,验证数据发送方的身份,从而保证数据的完整性和不可抵赖性。

数字签名是通过非对称加密算法和哈希算法来实现的。但是哈希算法太简单的话,还是可以被”中间人“、”钓鱼“等黑客技术攻破,从而使数据的完整性得到破坏。因此,哈希函数的安全性直接关系到了数字签名的有效性。

图7. 通过”数字签名“增强

信息和数据的不可抵赖性

应用到芯片行业中,针对该要素采用的安全手段包括:

●禁用明文密码传输,

●采用数字签名方法

●…

比如,如果是web类应用程序,要启用https (TLS),而非明文的http;类同,网络服务的连接方式要禁用明文telnet , 而使用较安全的SSL方式; 数据的传输启用sftp,特别是较高安全级别的数据最好是加密(密钥+数字签名)来保护。

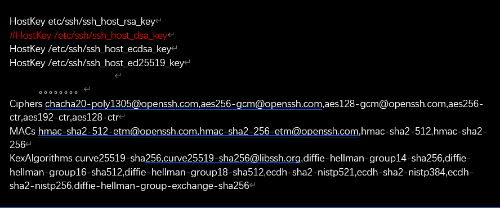

我们再来举一个例子,在以Linux为主的EDA环境中,访问服务器时,管理员经常用OpenSSH来登录。SSH的开发本身就是一个安全工具,因为它的协议能加密客户端和服务器端之间的通讯,但是由于它的普及性,极易受到攻击和破解。因此,除了要升级版本外,我们还要对这个工具做安全加固:SSH提供了多种认证方式,key认证是其中一种公认比密码认证更为安全的方法,但是由于它基于不同的算法,因此为了保证不可抵赖性,我们可以如图8配置sshd_config文件,通过提高算法的安全性更大限度地保证传输安全性。

图8. 通过配置sshd_config中

key相关参数来保证通讯连接安全

第6个要素:Utility -实用性

实用性,指的是访问资源是可用的,可用的资源才是有价值的。很明显,这是一个体现业务特性的安全要素,因为只有数据和信息还在有价值期间,对它的安全保护才是最有意思的。

我们举个例子,企业花了很多钱买了加密产品,并且付出了很多的努力用该产品对IP和机密类的业务数据进行了保护,可是由于安全保障措施、备份方案的缺失或者人为的疏忽,导致了密钥的丢失,数据虽然还完整的存在,但是因为不能解密,它也失去了该有的商用价值。一般加密保护的数据都是企业比较重要的数据,因此这些数据不可用产生的后果可能会给企业带来比较重大的损失。所以现在我们做安全方案,也考虑如何保证数据有效性,即:实用性。

针对”实用性“安全要素的安全控制要点在于:

●合理的数据分类,区分出要重点保护的数据和IP

●加强数据生命周期的管理

●制定有效的数据备份和旧数据的归档策略

●对加密保护的数据,必须建立一套有效的密钥机制和方案,包括对该方案的测试和验证。

总结:

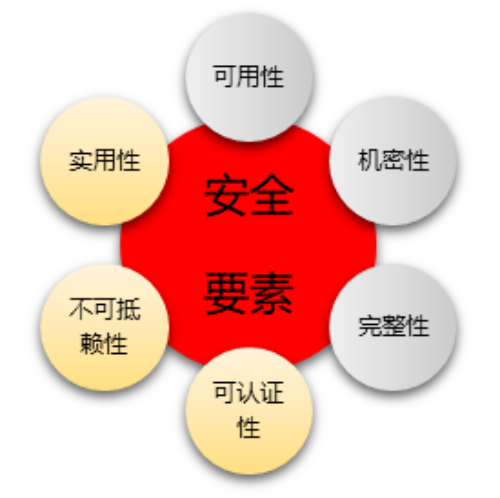

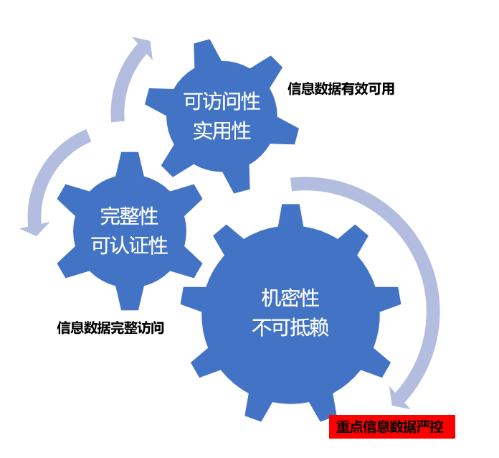

相互关联的六大安全要素

我们在上文给大家介绍了传统经典的金字塔三大安全要素:机密性、完整性和可用性,又展开解释了可访问性、不可抵赖性和实用性,这六个安全元素构成的六角集合模型较之前者,更为稳固,并能结合业务需求,因此更能全面地指导安全控制措施的部署。

从阐述中可以看出,这六个安全要素不是孤立存在,而是相互关联的。为了体现它们之间的关联性,我们通过芯片开发场景来将它们贯穿起来。

工程师每天需要登录EDA环境访问项目数据进行研发工作,特别是流片之前,系统要24小时服务不中断,以保证项目数据的高可用。为此我们设计了冗余系统,单点故障恢复机制,并且尽可能地将系统服务和重要应用程序通过虚拟化平台(比如: VMware的vCenter部署),并通过监控和报警机制来预警并采取必要的措施。

而另一方面,为了保证数据因丢失、删除或破坏而得到尽可能地迅速恢复,建议根据项目的生命周期配置来制定和实施不同的备份和恢复策略。对处于项目开发期的数据,通过存储的快照策略保证数据的及时恢复可用,从而保证开发阶段的数据高可用性;项目结束后归入维护运维,几年后,老项目数据进入归档保存。这就是我们结合可访问和实用性,根据项目数据的有效性而采用的安全控制手段,可以看到,这里的大部分措施和IT架构和运维部署相似,实际上是建在IT基础架构之上的,但是从两个安全要素维度,它更侧重对数据的保护,并强调了保障业务数据的有效性。

项目数据的访问得到有效保护后,我们再结合可认证性和完整性两个安全要素来考虑对他们的访问控制采取必要的安全手段。

首先当然是账号的集中管理,为了增加安全性,同时也为了统一监控并简化用户的登录过程,我们将各个系统用户账号集成起来,通过统一的登录门户来管理,包括制定严谨的密码管理策略,比如:通过策略强制用户设置一定长度的复杂密码,在高风险、低安全区(公共区域)登录须通过多种因素认证等。从OA 办公网络到EDA环境,每一层,对系统和应用程序的访问都通过访问策略、最小权限原则来分配权限,以保证项目数据的访问只给授权人员使用;同时重要的EDA工具根据生命周期流程来管理,所有的项目数据通过配置工具进行版本管理,从而使得数据的完整性得到保证。

对于芯片设计公司来说,设计数据和IP是公司的”命脉“,如何有效、最大程度的保护数据的安全存储和传输,不发生被窃取、丢失等安全事件;如何保证其高度机密性,我们就要根据机密性+不可抵赖两大安全要素来部署我们的安全策略和实施安全控制。芯片设计中,可能需要和外包设计公司合作,设计完成后产生的gds2文件需要传送到晶圆厂;设计过程中遇到问题,需要将日志传到EDA厂商进行排错…这些场景都需要数据通过传输工具经过互联网传到外部,从而引发数据泄露等安全事故。

为此,我们通过加密工具,用高安全的算法和长度生成密钥和签名,对数据进行加密保护,并用安全的传输工具来保证传输过程安全,比如,摩尔精英开发的安全数据传输工具—”摩尔云舟“就能很好的保证数据传输安全;而密钥管理则通过搭建专门的密钥服务器来进行管理和维护。

对于更为机密的IP和项目数据,我们甚至通过加密产品对数据的存放和访问采用加密手段,只有在授权和许可的条件下,才能解密并获取访问。

我们通过以上完整的研发环境的安全控制来体现安全六要素的作用,它不仅会引领我们识别安全风险,并且会使我们系统地部署安全举措。同时也会让我们捋出安全控制的优先级,将投资和人力运用到最需要做安全控制的地方。

我们希望,通过本文对安全六要素的介绍,给读者提供一些安全控制方面的启示!